Киберугрозы стали постоянной частью технологической реальности. Вы это чувствуете по новостям, по требованиям регуляторов, по запросам работодателей. Когда нужен быстрый рост компетенций и выход на уровень архитектуры, процессов и управления рисками, на помощь приходит магистратура кибербезопасность.

В отличие от базового уровня, здесь вы системно проходите путь от криптографии и сетевых протоколов до методик моделирования угроз и построения процессов реагирования. Фокус — на практическом применении: лаборатории, киберучения, работа с логами, сценарии атак и защиты.

Учебные планы включают безопасность приложений и облачную безопасность, анализ сетевого трафика, управление уязвимостями и инцидент-респонс. Это помогает выстроить связную картину: от обнаружения нарушений до восстановления и постинцидентного улучшения.

Совет! Если вы переходите из смежной области (разработка, аналитика данных, администрирование), заранее подтяните основы сетей и операционных систем — это ускорит старт и снизит нагрузку в первый семестр.

Чем магистратура отличается от бакалавриата

Главная разница — глубина и управленческий горизонт. Вы изучаете не только «как настроить», но и «как спроектировать» и «как доказать эффективность» мер защиты. Появляется работа с моделями зрелости, метриками и картами контроля.

В курсах больше математики и формализации: теория информации, современные схемы шифрования, верификация протоколов, моделирование вероятностей наступления рисков. Это добавляет системности и дисциплины к практическим навыкам.

Отдельный акцент — методология: научный стиль письма, структура исследований, проверяемость гипотез. Вы отрабатываете навык выбирать инструменты не по моде, а по задаче и ограничениям.

Наконец, появляется горизонт стратегического мышления: вы учитесь объяснять сложные решения бизнесу простыми словами, аргументируя расходы на безопасность реальными метриками и снижением рисков.

Профиль выпускника: какие компетенции вы развиваете

Вы выстраиваете фундамент: криптография, защита сетей, безопасность приложений, практики безопасной разработки, управление уязвимостями и реагирование на инциденты. Эти блоки дополняются пониманием архитектуры и процессов.

Далее — управление рисками и соответствие требованиям. Вы учитесь переводить технические меры в управленческие результаты: политики, процедуры, контрольные мероприятия, отчётность.

Завершают профиль навыки анализа киберугроз, построения сценариев атак, корреляции событий и использования знаний о тактиках и техниках противника для укрепления защиты.

Учебный план магистратуры: ядро и специализации

Структура программы обычно делится на ядро компетенций и набор специализаций. Ядро закрывает фундамент, а специализации позволяют сфокусироваться на области, в которой вы планируете строить карьеру.

Ниже — типовая структура ядра и треков. Она иллюстративна и призвана помочь вам сориентироваться в выборе.

При оценке конкретной программы обратите внимание на наличие лабораторий, кейсов на реальных логах, сценариев киберучений и проектов в командах — это прямой маркер практической ориентированности.

Ядро компетенций

- Криптография и протоколы защиты данных

- Сетевые технологии и сегментация

- Безопасность приложений и безопасная разработка

- Управление уязвимостями и тестирование на проникновение

- Мониторинг, корреляция событий, реагирование на инциденты

Ядро формирует общую «карту местности»: вы видите зависимости между уровнями архитектуры и понимаете, как одна мера влияет на другую. Этот взгляд помогает принимать взвешенные решения и избегать «латания дыр» без системы.

Специализации

- Облачная безопасность и контроль в распределённой инфраструктуре

- Инженерия безопасности приложений и DevSecOps

- Аналитика угроз и разведка индикаторов

- Управление рисками и соответствие требованиям

- Промышленная и критическая инфраструктура

Специализация нужна не только ради профиля в резюме, но и для формирования «Т-образной» компетенции: вы сохраняете широкую базу и одновременно погружаетесь в конкретный домен глубже остальных.

Практика и киберучения: как закрепляете навыки

Практическая часть — это разбор реальных инцидентов, работа с журналами событий, моделирование атак и защита по этапам жизненного цикла инцидента. Вы учитесь не просто находить аномалии, но и объяснять, почему это важно.

Киберучения имитируют деятельность противника: вы отрабатываете обнаружение, локализацию, эрадикацию и восстановление. В результате появляется уверенность в последовательности действий и навыки послесобытийного анализа.

Важно! Обратите внимание, чтобы практикум включал хотя бы один модуль, близкий к работе центра мониторинга: это помогает собрать связку из корреляции событий, приоритизации и коммуникации с заинтересованными сторонами.

Многие университеты создают собственные мини-SOC-площадки, где магистранты анализируют реальные потоки данных с honeypot-систем, ищут индикаторы компрометации и учатся строить отчеты для разных уровней управления. Такие лаборатории дают живое ощущение работы службы ИБ и делают выпускников конкурентоспособными.

Иногда практику сочетают с киберучениями государственного уровня. Это командные соревнования, где каждый студент выполняет роль аналитика, менеджера по рискам или архитектора. Такой формат учит коммуникации и быстрой адаптации под сценарий.

Финальная часть практики — групповой проект с защитой: вы фиксируете цель, критерии успеха, набор контролей и метрики, а затем демонстрируете измеримый результат на защите. Этот опыт становится частью портфолио и отражает ваш реальный потенциал.

Ключевые дисциплины: от криптографии до реагирования

Ниже собраны дисциплины, которые чаще всего встречаются в программах, и кратко объяснено, какую задачу они закрывают. Такой список удобно использовать как чек-лист при выборе.

Даже если какие-то темы вам уже знакомы, обратите внимание на акценты: магистратура делает упор на архитектуру, процессы и измеримость, а не только на инструменты.

Подборка поможет вам оценить «полноту покрытия» и понять, чего может не хватать под ваши карьерные планы.

| Дисциплина | Практический результат | Связанные роли |

| Криптография | Понимание схем шифрования и ключевого управления | Архитектор, аналитик ИБ |

| Безопасность сетей | Сегментация, фильтрация, анализ трафика | Сетевой инженер, SOC-аналитик |

| Безопасность приложений | Secure coding, устранение уязвимостей, code review | Разработчик, AppSec-инженер |

| Реагирование на инциденты | Процедуры IR, сбор артефактов, отчётность | IR-аналитик, руководитель ИБ |

| Управление рисками | Метрики, приоритизация, карта контролей | Менеджер по рискам |

Такое сопоставление дисциплин с результатами и ролями позволяет планировать траекторию обучения. Вы заранее видите, какие курсы критичны именно для вашей будущей позиции.

Рынок и карьера: роли, навыки, рост спроса

Роль выпускника магистратуры — мост между технологиями и управлением. Вы понимаете угрозы, умеете оценивать риски и объяснять, почему конкретная мера даст бизнес-эффект.

Среди типичных ролей — аналитик ИБ, инженер по безопасности приложений, специалист по реагированию, архитектор, менеджер по рискам. Выбор определяется вашей специализацией и предыдущим опытом.

Важно! Спрос на специалистов устойчиво растёт, особенно в областях мониторинга, разработки безопасных приложений и управления рисками. Это связано и с усложнением технологического ландшафта, и с требованиями к процессам.

По данным международных аналитических агентств, дефицит специалистов по ИБ превышает три миллиона человек. Это открывает широкие перспективы для выпускников магистратуры: вы можете выбрать корпоративный сектор, консалтинг, госслужбу или исследовательские лаборатории.

В частном секторе востребованы архитекторы решений и инженеры SOC, в госсекторе — специалисты по нормативному соответствию и защите критических инфраструктур. А международные компании всё чаще ищут профессионалов с навыками DevSecOps и управлением облачными рисками.

Ключевой навык, который отличает магистров, — способность объяснить, как мера безопасности влияет на бизнес-показатели. Те, кто умеет связывать киберриски с экономическими последствиями, быстро растут до уровня руководителей направлений.

Сертификации и портфолио: как усилить позицию

Магистратура даёт фундамент, а независимые экзамены и портфолио проектов добавляют вес. Они подтверждают практический уровень и аккуратно закрывают «пробелы» в резюме.

Портфолио должно включать учебные проекты, исследования и демонстрации практик: отчеты об оценке уязвимостей, модель угроз, план реагирования, тестовый отчёт по результатам учений.

Объединяйте артефакты в связную историю: цель — показать, что вы умеете мыслить системно и доводить до измеримого результата, а не просто «знаете инструмент».

Полезно включить также открытые публикации, участие в CTF-соревнованиях, хакатонах или валидации собственных уязвимостей через баг-баунти-платформы. Это демонстрирует активную позицию и реальные успехи.

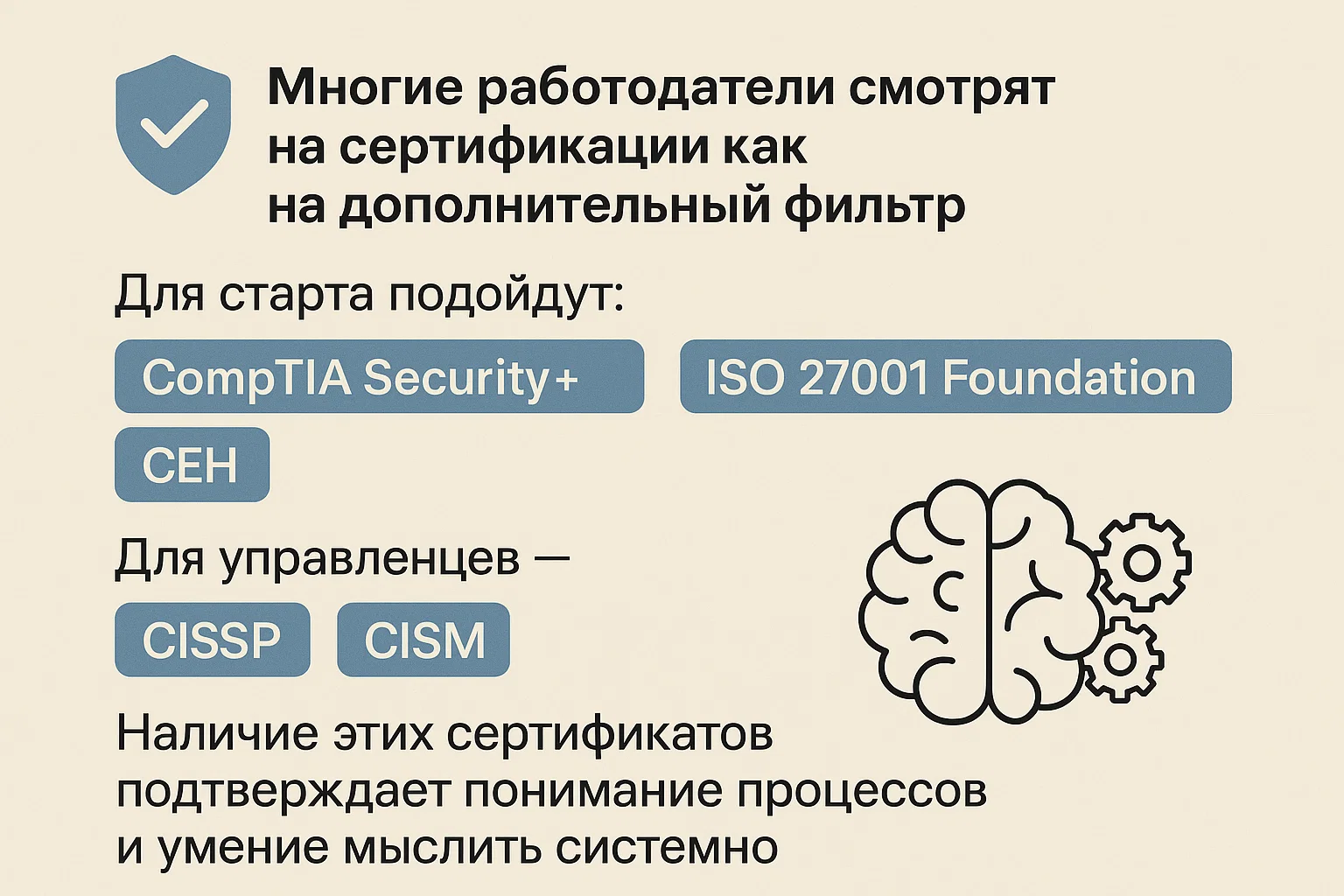

Многие работодатели смотрят на сертификации как на дополнительный фильтр. Для старта подойдут CompTIA Security+, CEH или ISO 27001 Foundation. Для управленцев — CISSP или CISM. Наличие этих сертификатов подтверждает понимание процессов и умение мыслить системно.

Совет! Не гонитесь за количеством сертификатов: важнее продемонстрировать способность применять знания на практике и логическую связность ваших проектов в портфолио.

Исследования и выпускные проекты

Исследовательская часть нужна, чтобы развивать критическое мышление и умение формулировать проверяемые гипотезы. Вы фиксируете цель, метод, критерии оценки и границы применимости, заранее продумываете, какие данные собирать и как их валидировать. Такой подход задает дисциплину: каждое действие имеет меру успешности, а каждый результат можно воспроизвести другим специалистом при тех же условиях.

Методология строится вокруг цикла: формулировка гипотезы — выбор метрик — эксперимент — интерпретация. Для задач защиты приложений это могут быть показатели уязвимостей до и после внедрения практик безопасной разработки; для анализа трафика — доля обнаруженных аномалий и время реакции; для управления уязвимостями — скорость закрытия критичных находок и влияние на риск-профиль. Чем понятнее и короче путь от данных к выводу, тем выше ценность проекта.

Тематики и измеримость

Темы часто связаны с анализом угроз, безопасностью приложений, управлением уязвимостями, облачной безопасностью и промышленными системами. Важно, чтобы задача была измеримой и имела практическое применение: например, сравнение схем журналирования в распределенной системе по полноте и стоимости хранения; оценка влияния сегментации на распространение инцидента; проверка эффективности правил корреляции по доле истинных срабатываний. Четко сформулированные метрики помогают избегать расплывчатых формулировок и переводят обсуждение в плоскость фактов.

Многие студенты выбирают проекты, связанные с автоматизацией: скрипты для анализа журналов, инструменты инвентаризации активов, визуализацию событий безопасности. Это сочетает научную и инженерную части и дает быстрый эффект в реальных средах. Дополнительный плюс — возможность оформить результаты как повторяемый пакет: инструкции, тестовые данные, демо-конвейер. Тогда артефакты легко перенести в рабочую практику команды ИБ.

Репликация и практическая ценность

Исследовательская работа учит выдвигать гипотезы, проверять их экспериментом и делать выводы, подтвержденные данными. Реплицируемость важна не меньше новизны: если коллега может запустить ваш пайплайн и получить сравнимые результаты, вы создали инструмент, а не разовый отчет. Полезно сопровождать проект схемой данных, описанием предположений и списком ограничений — это экономит время будущим пользователям.

Выпускной проект — демонстрация способности довести кейс до результата: построить архитектуру, провести эксперимент, собрать метрики и защитить решение перед экспертами. Многие работы перерастают в живые продукты: дашборды для мониторинга, наборы политик, прототипы сервисов оценки рисков.

Важно! При защите оценивают не объем кода, а глубину анализа, корректность методологии и ясность выводов; умение представить результаты простым языком — сильная сторона хорошего магистра.

Выбор специализации: практические ориентиры

Если вы приходите из разработки, логично двигаться в безопасность приложений и внедрение практик в конвейеры сборки. Это дает быстрый эффект и понятные метрики: снижение критичных уязвимостей, уменьшение времени исправления, рост покрытия проверками. Преимущество такого пути — ясная связь между изменениями в коде и экономическими результатами для бизнеса.

Если ваш опыт — администрирование и сети, органично наращивать компетенции в мониторинге, сегментации, анализе трафика и реагировании на инциденты. Здесь помогает насмотренность по платформам и протоколам: вы быстрее понимаете, где возникают слабые места, и умеете выстраивать приоритеты при расследовании. Дополнительно пригодится практика автоматизации рутинных проверок.

Для тех, кто стремится в управление, рационально усиливать знания в области рисков и процессов. Это включает разработку политик, критериев зрелости, карт контроля и отчетности для руководства. Такой профиль формирует общий язык с бизнесом и открывает траекторию в сторону архитектуры, стратегического планирования и координации программ по безопасности.

Полезный ориентир при выборе — ваша текущая сильная сторона. Сохраните ее как фундамент, а глубину наращивайте в смежной области: разработчик усиливает AppSec и моделирование угроз, сетевик — мониторинг и инцидент-менеджмент, управленец — риск-менеджмент и оценку эффективности. Такой «Т-образный» профиль делает карьеру устойчивой и измеримой.

Этика и ответственность

Работа в безопасности связана с доступом к данным и системам, поэтому этика и корректное обращение с информацией — не формальность, а ежедневная практика. Вы учитесь фиксировать согласия, документировать действия, разделять роли и обеспечивать проверяемость, чтобы любые вмешательства были прозрачны и обоснованны. Это основа доверия со стороны пользователей и руководства.

Правовая часть включает работу в рамках договора и закона, соблюдение ограничений по сбору, хранению и передаче данных, корректную коммуникацию по инцидентам. Важен принцип минимально необходимого доступа: чем меньше прав, тем ниже риск злоупотреблений и ошибок. Такой подход помогает избежать конфликтов интересов и снижает вероятность непреднамеренных утечек.

Коммуникации — отдельная зона ответственности. Нужно уметь сообщать о проблемах без драматизации, формулировать ограничения понятным языком и согласовывать действия со всеми заинтересованными сторонами. Совет! Подготовьте шаблоны уведомлений, чек-листы согласований и план послесобытийного анализа — эти артефакты экономят время в кризис и уменьшают вероятность неверных трактовок.

Как оценивать программы: чек-лист

При выборе обратите внимание на практику, лаборатории и киберучения: это отличает «живую» программу от формальной. Смотрите на связь дисциплин и на то, как они складываются в цельную картину.

Важны наставники и эксперты-практики, которые помогали строить реальные контуры защиты. Это ускоряет обучение и дает реалистичную оптику.

Полезно сопоставить учебный план со своими карьерными целями: так вы поймёте, где усилиться и какие элективы взять.

| Критерий | Что проверяете | Как интерпретировать |

| Практика | Лабы, киберучения, командные проекты | Чем больше прикладного, тем выше ценность |

| Связность | Как курсы дополнют друг друга | Нужна логика от угроз к контролям |

| Оценка результата | Метрики, защита проектов | Без измеримости нет управляемости |

Такой чек-лист удобен для составления краткой таблицы сравнения. Он не заменяет глубокую оценку, но помогает отсеять варианты, которые не соответствуют вашим задачам.

Мнение эксперта

«Сильная магистратура — это не набор модных инструментов, а умение связать угрозы, процессы и контроли в измеримую систему. Вы должны уметь объяснить, какую проблему решает каждое действие, чем это доказуемо и как это поддерживается в динамике», — отмечает эксперт по кибербезопасности.

Такая позиция помогает не спорить о вкусовых предпочтениях и брендах, а обсуждать факты: сценарии атак, метрики и влияние на цели организации. Это и есть профессиональный диалог.

Итог для вас простой: формируйте мышление «от угрозы к контролю», держите курс на измеримость и непрерывное улучшение.

FAQ для абитуриентов

Сколько времени нужно, чтобы войти в роль? Обычно первые прикладные эффекты появляются через несколько месяцев интенсивной практики, а устойчивый результат — к середине программы.

Что делать, если мало опыта? Начните с мини-проектов: моделирование угроз для небольшого приложения, базовая сегментация, журналирование и простой план реагирования.

Можно ли совмещать с работой? Да, но стоит заранее распределить нагрузку и договориться с командой: лабораторные и проекты требуют времени и концентрации.

Итог

Магистратура — ускоритель вашего профессионального роста. Вы учитесь говорить на языке рисков и метрик, повышаете ценность для команды и становитесь тем, кто соединяет технологии и управление.

Чтобы добиться максимума, выбирайте программу с сильной практикой, связным планом и акцентом на измеримость. Тогда ваше обучение превратится в устойчивый карьерный результат.